前黑客的網路洞察,第 2a 部分

超越復原:探索問題- 第 2 部分(共 5 部分)

歡迎來到超越恢復系列的第二部分,我將開始詳細闡述我們正在嘗試解決的問題。

了解根本原因

我想我們都同意,為了達到正確的結果,為了找到問題的正確解決方案,必須充分理解問題本身。在我們談論利用儲存和復原功能(或實際上許多其他安全技術)的真正價值之前,必須了解真正的問題以最好地解決它。

多年來我觀察到的一個有趣的現像是,當我詢問不同的安全專業人士時,他們認為安全中最根本的問題是什麼,他們的回答卻截然不同。它們通常都是有效的問題,但很少是根本性的問題。換句話說,它們描述的是由其他事物引起的事物,但通常不會擴大其範圍來解決真正的原因。因此,安全問題只會持續成長也就不足為奇了。

但讓我們退一步看看今天的安全產業。作為一名“行業專家”,我經常被問及技術的新趨勢、新的漏洞、犯罪團夥運作方式的新動態等。

我認為這些都沒有特別相關。因為事實並非如此。

我不是一個很好的“行業專家”,因為我並不真正關心“安全行業”。我關心企業取得成果。企業不為安全提供資金是因為他們關心上述任何事情。他們為安全提供資金是為了在降低風險方面獲得投資回報。

閱讀我們的部落格: 將 NIST 的網路安全框架付諸行動

安全支出與安全成果

那麼,以此為衡量標準,我們做得怎麼樣呢?

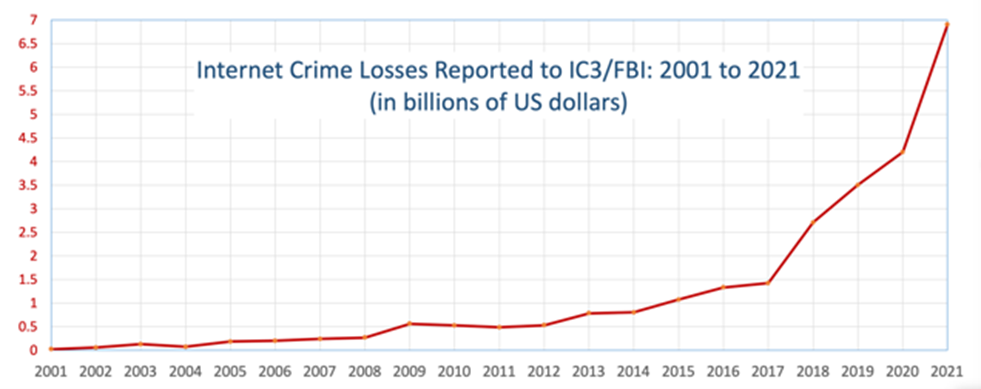

在過去的二十年裡,我們看到資訊安全的支出持續增加。這項支出不僅在絕對值上呈指數級增長,而且在 IT 和總體預算中所佔的百分比也呈指數級增長。

事件或利用風險的相應減少......不存在。

事實上,情況已經變得更糟,而且還在持續惡化。有趣的是,每年發現的漏洞數量都在增加,而且由於我們無法修復所有漏洞,我們攜帶的漏洞數量呈指數級增長。

這有什麼有趣的呢?事實上,我們的組織中存在多少漏洞,無論它們是否進行“風險管理”,這一趨勢大致類似於每年違規造成的損失。

如果你仔細想想,這顯然是不可持續的。您可能會說安全實踐和技術已經阻止了許多攻擊,但是如果攻擊者隨後轉向另一種方式來危害組織並且最終結果是相同的,那麼這有什麼商業意義呢?

了解 Virtual Storage Platform One 如何為關鍵任務應用程式提供堅實的資料基礎,包括降低風險和安全威脅。

安全投降的驚人趨勢

由於缺乏成功,引發了一些有關資訊安全的著名言論:

“只有兩種類型的公司:已經被黑客攻擊的公司和即將被黑客攻擊的公司。” ——羅伯特‧S‧穆勒三世,聯邦調查局執行長

更籠統地說,「問題不在於是否,而在於何時」。

從商業角度來看,這一趨勢引起了人們對資訊和資料安全支出的成本效益的關注。

它也帶來了思維上的改變:在復原力的脈絡下,復甦也許應該是主要優先事項。因此,儘管安全工具的支出停滯不前,但該公司一直在對其恢復能力進行投資(我認為,考慮到當前情況,這是明智的)。

這是邏輯思維。如果我們不能成功地阻止受到的打擊,那麼我們就必須專注於我們快速恢復和恢復良好的能力。

但對我來說,如果你仔細想想,這是相當令人震驚的。它標誌著安全團隊向網路犯罪分子投降。 “當我們盡我們所能時,但最終我們知道房子會被推倒,我們必須重建它。”

有缺陷的方法:為什麼我們沒有獲得正確的安全保障

但如果有其他方法呢?如果我們在沒有完全理解安全概念的情況下繼續進行,這意味著我們的方法有缺陷,並且這就是它無效且提供的投資回報如此之少的原因,該怎麼辦?

請容許我與大家分享我在 25 年職業生涯中的一些頓悟。這些簡單的概念塑造了我的思維,並使我能夠做到一些其他人很少實現的事情:隨著時間的推移永久降低風險,同時不斷減少安全支出並產生組織利潤的淨增長。是的,內部安全功能不是成本中心,事實上恰恰相反。

1. 安全不是安全的工作。

安全有點像是讓船保持漂浮。船總是漏水。船體上的大量水壓意味著水會發現最小的裂縫、管道洩漏、波浪撞擊船頭等,這些都會導致水進入。這有點像是典型的安全功能。

儘管如果您的船因船體縫隙、密封不良、管道漏水等原因而每分鐘漏出數千加侖的水,那麼您的艙底泵將無法拯救您,購買更多的水也無濟於事。沒關係,因為保持船漂浮不是泵的工作,而是船的工作。整個船舶工程的設計將入口保持在最低限度,艙底泵的工作只是處理可管理的數量。

期望傳統的 IT 安全功能本身就能確保組織的安全,有點像將艙底泵放入公寓大樓中,然後將其扔進大西洋,然後期望它漂浮起來。

2. 單獨進行風險管理並不是一個好主意。

想像一下,您是一家飛機製造商,您有一種新型號正在使用,有人發現機身中的一個關鍵螺栓(如果願意,可以替換起落架等)可能會在飛行中鬆動。

您是否會在全球範圍內設立車間並進行螺栓檢查和擰緊操作,以最大程度地降低發生事故的風險,並隨著您的業務和機隊的增長而擴大該操作?或者您會找出這些螺栓鬆動的原因,透過更好的設計解決問題,在未來的生產中使用它,並對現場已有的進行改造,而不必再次處理它?

這就是純粹的風險管理和品質管理之間的區別。

請注意,與廣泛報導的現實生活事件的任何相似之處純屬巧合,因為這是我一段時間以來一直用來說明這一點的故事。但如果您確實透過現實世界的角度來看待它,您會發現風險管理和品質管理之間的差異有多麼重要。

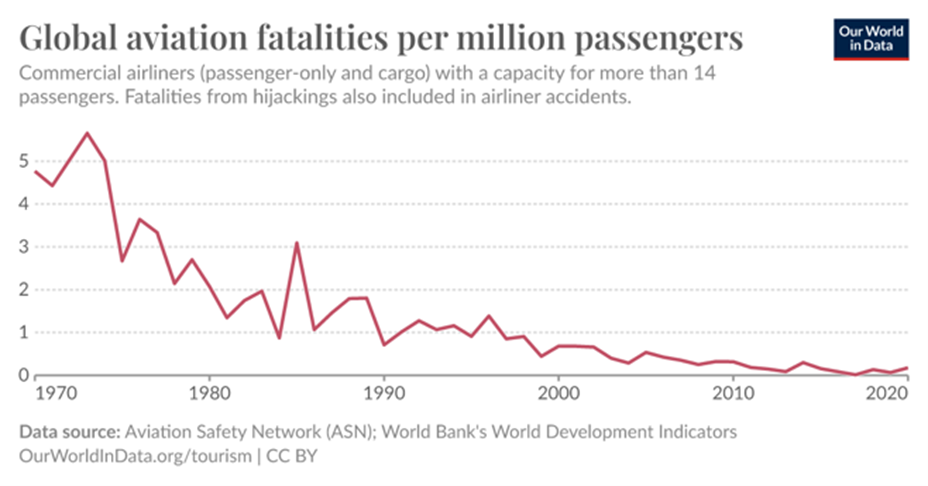

在網路安全方面,我們仍然幾乎完全關注前者。同時,隨著時間的推移,成熟的行業已經成功地減少了事故的數量,最終也減少了為此花費的費用。然後,他們僅對殘餘風險進行風險管理,而這些風險無法以成本有效的方式透過品質管理消除。

這是我們唯一應該以傳統方式進行風險管理的地方(回想一下我們的艙底泵)。

這就是為什麼隨著時間的推移,成熟產業的負面結果如左圖所示,而安全產業的負面結果則如右圖所示。

不用說,這種方法還可以為企業帶來巨大的經濟效益,我們將在稍後介紹。

3.安全是品質問題。

如果上述觀點對您來說不太有意義,我想在您接受這個想法之後就會明白了:安全主要是關於漏洞的利用(對這個詞的最寬鬆的解釋)。但如果不是品質問題或缺陷,漏洞是什麼?

程式碼、配置、建置、設計、架構、流程、情境等中的缺陷,導致發生不可預見或不被期望的事件,惡意行為者可以利用這些事件來危害我們。

一旦我們意識到這一點,我們就會看到如何應用其他行業中使用的傳統品質管理方法來從一開始就防止引入同樣多的風險。這意味著我們隨著時間的推移減少了脆弱性的數量,不是因為我們花了越來越多的資源來緩解它,而是因為我們首先解決了造成這些脆弱性的根本原因。

採取整體方法

總結以上概念,為了確保安全,組織的所有部分都必須考慮到安全性。這包括整個企業的系統、應用程式、流程等。安全性的最終目標應該是定義如何完成所有這些事情以安全地開展業務,並盡可能減少風險管理。

加入我們的下一篇文章,我將介紹更多原則,我希望這些原則能讓您重新思考如何實現安全性、如何實現這種改變,以及儲存和復原如何成為實現安全性的巨大加速器。

閱讀第 1 部分:超越恢復:超越技術

其他資源

Greg van der Gaast started his career as a teenage hacker and undercover FBI and DoD operative but has progressed to be one of the most strategic and business-oriented voices in the industry with thought-provoking ideas often at odds with the status quo.

He is a frequent public speaker on security strategy, the author of Rethinking Security and What We Call Security, a former CISO, and currently Managing Director of Sequoia Consulting which helps organizations fix business problems so that they have fewer security ones.